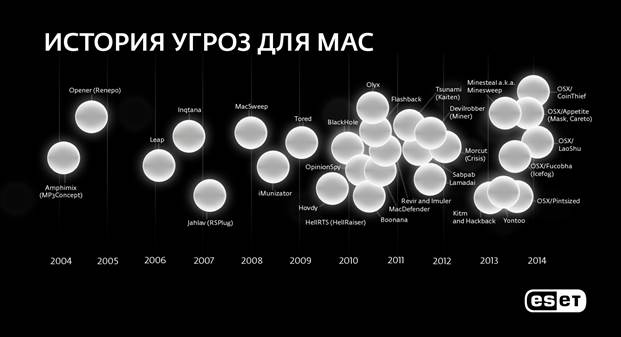

ESET представляет хронологию Мас-угроз

Компания ESET — международный разработчик программных продуктов семейства ESET NOD32 для обеспечения информационной безопасности корпоративных и домашних пользователей — ведет свою историю с 1992 года. Компания ESET первая среди производителей средств информационной защиты начала использовать проактивные методы обнаружения интернет-угроз, позволяющие детектировать новые модификации вредоносного кода.

Компания ESET — международный разработчик программных продуктов семейства ESET NOD32 для обеспечения информационной безопасности корпоративных и домашних пользователей — ведет свою историю с 1992 года. Компания ESET первая среди производителей средств информационной защиты начала использовать проактивные методы обнаружения интернет-угроз, позволяющие детектировать новые модификации вредоносного кода.Международная антивирусная компания ESET напоминает пользователям компьютеров Appleо «юбилее» – 10-летии вредоносного ПО для Mac OS X.

Число киберугроз для Мас сложно сравнивать с объемом вредоносного ПО для Windows, но это не значит, что их вообще не существует. Любая операционная система может быть заражена, а число Мас-угроз на протяжении последних 10 лет только растет, о чем свидетельствует интерактивная хроника от ESET www.eset.com/int/mac-malware-facts/.

2004

Opener (Renepo)

Вредоносный скрипт с функциями бэкдора и шпионского ПО

Блокирует встроенный брандмауэр Мас OSХ, предоставляет злоумышленникам доступ к персональным данным и возможность дистанционного управления зараженным компьютером.

Amphimix (MP3Concept)

Экспериментальный троян для Мас

Маскировался под файл mp3 с соответствующей иконкой. Известен как первый экспериментальный вредоносный код для OS X, in-the-wild не наблюдался.

2006

Leap

Первый «настоящий» червь для OS X

Распространяется по контактам в мессенджере iChat как архивный файл latestpics.tgz, после распаковки маскируется под формат JPEG. В фишинговом сообщении представлен как установщик новой ОС от Apple.

Inqtana

Экспериментальный червь, использующий уязвимость в реализации Bluetooth

Написан на Javaи распространялся через уязвимость в сервисе Apple Bluetooth, позже исправленную Apple.

2007

Jahlav (RSPlug, DNSchanger, Puper)

Семейство вредоносных программ для изменения настроек DNS

Осуществляет модификацию настроек DNS-службы таким образом, чтобы все запросы в браузере пользователя были переадресованы на сервер злоумышленников.

2008

MacSweep (MacSwp-A, MacSweeper)

Первый образец мошеннического ПО

Фальшивый антивирус, считается первой программой в семействе мошеннического ПО для Мас OSХ.

iMunizator (Troj/MacSwp-B, OSX_MACSWEEP.B, OSX/AngeloScan)

Фальшивый антивирус

Предлагает поиск вредоносного ПО, cookies и скомпрометированных файлов, а также оптимизацию производительности.

2009

Tored

Экспериментальный червь, распространяющийся по e-mail

Распространяется через электронные письма путем использования собственной реализации SMTP-протокола. Для получения дополнительных инструкций может взаимодействовать с управляющим сервером.

2010

Hovdy

Семейство вредоносного ПО для кражи данных

Набор скриптов, которые используются для сбора данных с зараженного компьютера и их передачи на сервер злоумышленников.

HellRTS (HellRaiser)

Троян для кражи данных и удаленного доступа

Предоставляет злоумышленникам возможность управления зараженным компьютером (запуск файлов .ехе, перезагрузка, открытие веб-страниц, кража скриншотов и файлов по протоколам HTTP, FTP и SMTP и др.).

OpinionSpy (PermissionResearch, PremierOpinion)

Шпионское ПО с функциями бэкдора и обеспечения удаленного доступа

Загружается на компьютер в процессе установки приложений и заставок, маскируется под утилиту для проведения опросов. Перехватывает действия и данные, используется как бэкдор и инструмент удаленного доступа.

Boonana

Межплатформенный троян

Вредоносный Java-код, ориентированный на пользователей Mac, Windows и Linux. Распространяется под видом видеофайла в соцсетях, объединяет зараженные компьютеры в ботнет.

2011

BlackHole (DarkComet, MusMinim)

Многокомпонентный троян с функциями бэкдора

Представляет собой средство удаленного доступа (remote access tool) для запуска команд. Очевидная связь сBlackHole Exploit Kit не установлена.

MacDefender (MacProtector, MacDetector, MacSecurity, Apple Security Center, MacGuard, MacShield)

Самый распространенный поддельный антивирус для Мас

Предупреждает о «заражении», вынуждает пользователя оплатить переход на полную версию программы, компрометируя данные банковской карты.

Olyx

Бэкдор с функцией загрузчика

Используется злоумышленниками для получения удаленного доступа к зараженному компьютеру. Получает данные и инструкции из интернета или с управляющего сервера.

Flashback

Крупнейший на сегодняшний день Мас-ботнет

Троян, выступающий в качестве загрузчика других вредоносных программ. Для привлечения пользователей на инфицированные сайты используются методы социальной инженерии.

Revir и Imuler

Дроппер и установщик с функциями шпионского ПО

Revirустанавливает свои модули и другие программы в систему жертвы. Модули Revir могут использоваться для слежения за активностью пользователей. Imuler обеспечивает удаленный доступ к системе жертвы (бэкдор).

Devilrobber (Miner)

Вредоносная программа для майнинга биткоинов

Распространяется через торренты в качестве компонента легальной программы GraphicConverter. Не заражает системы OS Xс брандмауэром Little Snitch.

Tsunami (Kaiten)

Бэкдор, управляемый через IRC-протокол

Используется для удаленного управления зараженной системой и организации с ее помощью распределенных DDoS-атак. Исполняемый файл Tsunami содержит в коде список C&C-серверов, с которыми он взаимодействует по IRC протоколу.

2012

Sabpab

Троян, используемый для удаленного управления

Используется для удаленного управления зараженным компьютером посредством НТТР-протокола и специальных команд. Вредоносный код содержит жестко зашитый URL-адрес C&C-сервера.

Morcut (Crisis)

Кросс-платформенный троян для слежения за пользователями

Ориентирован на версии OS X Snow Leopard и Lion. Может быть установлен через вредоносный сайт с эксплойтом. Содержит руткит-составляющую, которая активируется, если пользователь работает с наивысшими правами в системе.

Lamadai

Бэкдор, использовавшийся в атаках на неправительственные организации Тибета

Установка вредоносного кода осуществлялась через зараженный сайт с использованием Java-уязвимости.

2013

Kitm и Hackback

Семейства вредоносного ПО, использовались против участников конференции Oslo Freedom Forum

Бэкдоры, используются для шпионажа и запуска на зараженном компьютере других вредоносных программ. Позволяют делать скриншоты рабочего стола и отправлять их на удаленный сервер.

Yontoo

Потенциально нежелательное приложение (grayware)

Плагин для браузера, позволяет перенаправлять пользователей на рекламные сайты.

Minesteal (Minesweep)

Кросс-платформенный троян

Написан на Java, используется для кражи паролей пользователей онлайн-игр. Напоминает семейство похитителей паролей Win32/PSW.OnlineGames, ориентированное на Windows.

OSX/Fucobha (Icefog)

Известный в Восточной Азии бэкдор

Использовался наряду с троянами для Windows в направленных атаках на корпорации и правительственные учреждения Азии для кражи данных, сбора системной информации, удаленного управления.

OSX/Pintsized

Бэкдор, предоставляющий удаленный доступ к зараженному устройству

Состоит из Perl-скриптов с расширением .plist и бинарных файлов формата Mach-O. Использует уязвимость во встроенном средстве безопасности Gatekeeper.

2014

OSX/LaoShu

Троян, обеспечивающий загрузку и исполнение файлов с удаленного сервера

Распространяется через поддельные сообщения «службы доставки FedEx», вредоносная программа маскируется под PDF-файл.

OSX/Appetite (Mask, Careto)

Вредоносная программа для шпионажа

Часть комплекса вредоносного ПО, который использовался для направленных атак на правительственные и дипломатические учреждения, корпорации и пр.

OSX/CoinThief

Вредоносный код для кражи биткоинов и удаленного доступа к компьютеру

Включает компонент для кражи биткоинов, инструмент модификации легальных программ, расширение для браузера и бэкдор. Распространяется под видом взломанных легальных приложений.

© Издание 12NEWS (ИП Маринин А.Л.) 12news.ru, 2014

Просмотров 539

Разместил xbox