Фокус на приоритетах в сфере защиты информации

Обеспечение «эластичности» ИБ-политик начинается с сетей передачи данных и, в первую очередь, с беспроводных сетей. Антон Афанасьев, руководитель направления информационной безопасности CTI, обращает внимание на то, что сейчас наиболее используемые виды атак на сети и Wi-Fi – это атаки на сами устройства (брутфорс, атаки на прошивку и т.д.), атаки на авторизацию (брутфорс, DDoS и т.д.), на пользователя (перехват данных, фишинг и т.д.), а также на устройства пользователей (подмена загружаемых файлов на вирусы, компрометация устройства и т.д.). Для предотвращения и минимизации данных угроз необходимо регулярно проводить аудит Wi-Fi сетей и использовать современные средства и методы защиты, в том числе системы предотвращения вторжений IPS (Intrusion Prevention System), которые позволяют существенно повысить уровень защищенности и снизить риски компрометации устройств пользователей.

Эксперты CTI рекомендуют на регулярной основе проводить радиоразведку для выявления слепых зон, проверки систем качества настройки точек доступов и высокочувствительной технологии по перераспределению трафика с перегруженных участков без потери качества подключения. Также целесообразно проверять настройки устройств (обновлять прошивки, проверять пароли и т.д.), сетевые доступы и связи с элементами корпоративной сети, контролировать правила авторизации пользователей при подключении к Wi-Fi. Важно проводить регулярный аудит Wi-Fi (в том числе использовать специализированные WIDS/WIPS), а также осуществить переход на современные методы аутентификации, включая сертификаты, настроить интеграцию со средствами мониторинга и обеспечения ИБ, проводить регулярное обучение сотрудников по безопасному использованию Wi-Fi.

Мобильные устройства — еще одна лазейка в периметре защиты, которая ставит под угрозу конфиденциальные данные предприятия. Основными векторами атак на мобильные устройства стали операционная система, приложения и сетевой трафик. Как правило, главную угрозу представляют собой вредоносные программы, фишинг, уязвимости в приложениях, атаки типа Man-in-the-Middle, эксплойты для операционных систем, профили настроек мобильного устройства. Бизнесу необходимо использовать комплексную защиту мобильных устройств, которая позволит предотвращать продвинутые кибератаки, ведущие к утрате конфиденциальных данных. Также требуется обеспечить доступ в корпоративную сеть только с проверенных безопасных устройств.

Check Point Capsule создает безопасную бизнес-среду и отделяет корпоративные данные и приложения от персональных. Это позволяет сотрудникам безопасно работать с бизнес-приложениями через простой пользовательский интерфейс, который обеспечивает доступ к корпоративной почте, файлам, каталогам, контактам и календарю в одно касание и не влияет на личные данные пользователя.

Решение Check Point SandBlast Mobile предназначено для защиты корпоративных мобильных устройств от известных и неизвестных вредоносных программ и иных угроз, направленных на мобильные устройства.

«Check Point предлагает комплексную защиту мобильных устройств, которая позволит предотвращать продвинутые кибератаки, сможет противостоять как внешним, так и внутренним угрозам, а также обеспечит доступ в корпоративную сеть только с проверенных безопасных устройств, при этом сохранит приватность частной информации», - комментирует Амир Алиев, эксперт по информационной безопасности Check Point Software Technologies.

В столь быстро меняющемся мире многие компании выбирают многофункциональные решения, а не узкоспециализированные. Поэтому вырос спрос на облачные ИБ-решений, хотя до пандемии он был на порядок ниже.

Эффективно обеспечивать корпоративную информационную безопасность поможет облачный интернет-шлюз Cisco Umbrella. Он решает задачи корпоративной информационной безопасности, связанные с увеличением количества удаленных пользователей, пользователей мобильных устройств и распространением облачных технологий. Cisco Umbrella блокирует доступ к небезопасным адресам и доменам еще до установления соединения, а также к файлам еще до их загрузки, тем самым предотвращает путь угроз (новых и имеющихся) по всем портам и протоколам. Облачная реализация этой ИБ-платформы позволяет любой организации оперативно внедрять политики обеспечения информационной безопасности в своей корпоративной сети без сложных настроек и установки программно-аппаратного обеспечения.

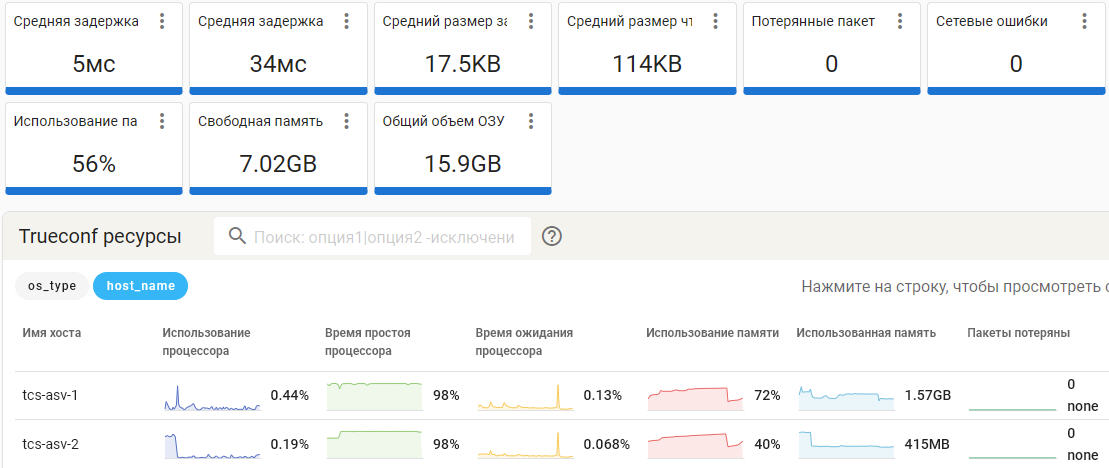

Безопасность корпоративной сети включает в себя две большие категории задач, касающихся безопасности периметра и контроля внутренней сети. Для защиты периметра используют различные программно-аппаратные межсетевые экраны, а также очень важно не допустить наличие «слепых зон» во внутреннем сегменте сети. Системы класса NTA (Network Traffic Analysis) позволяют обнаружить нарушения корпоративной политики информационной безопасности и обеспечить мгновенное оповещение для оперативного реагирования на инцидент. С помощью подобных систем можно проводить ретроспективное изучение сетевых событий, обнаруживать и расследовать действия злоумышленников, реагировать на инциденты, дают возможность мониторинга и анализа всего сетевого трафика, выделяя аномальные потоки данных с помощью технологий поведенческой аналитики.

Для аудита сетевого доступа к базам данных и веб-приложениям целесообразно использовать решение класса DAM (Database Activity Monitoring). Под брендом «Гарда» выпускается востребованное решение для банковской сферы и ритейла «Гарда БД». Оно используется для защиты платежных и персональных данных и контроля доступа к ним, а также для решения бизнес-задач, связанных с контролем доступа к базам данных (утечки клиентских данных, внутреннее мошенничество и т. п.). «Гарда БД» контролирует не только SQL-трафик (что характерно для большинства систем подобного класса), но и выполняет разбор HTTP/HTTPS-трафика для контроля запросов к БД, направляемых через веб-приложения. В комплексе предусмотрены механизмы сканирования уязвимостей СУБД, таких как неустановленные патчи или незаблокированные учетные записи (например, уволенных сотрудников).

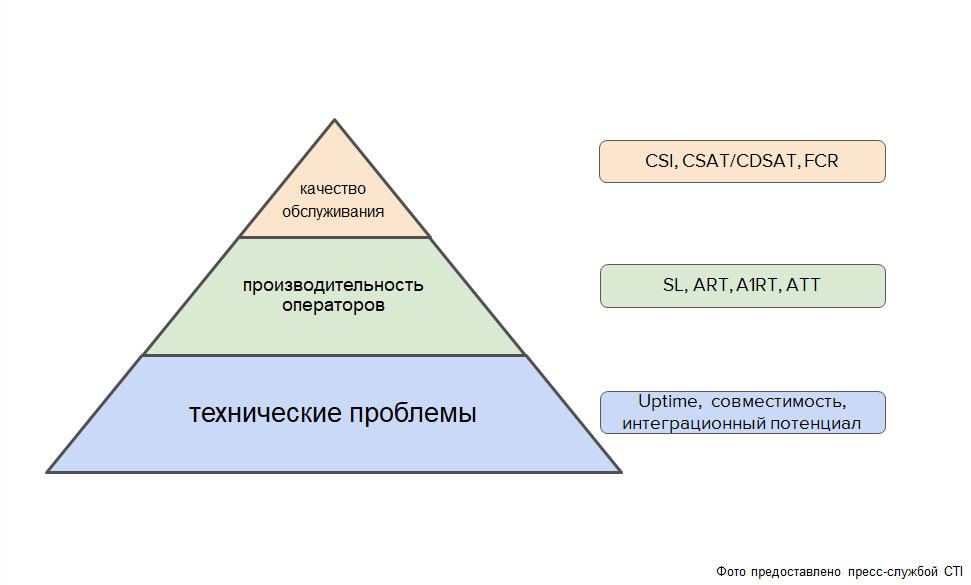

Кризисная ситуация стала драйвером трансформации бизнеса столкнувшегося с возросшими требованиями к качеству и надежности сетевой инфраструктуры. Вопросы информационной безопасности, призванной обеспечивать нормальное функционирование бизнес-процессов, стали настолько важны и критичны, что от них зависит практическое выживание бизнеса. Грамотно расставив приоритеты и внедрив правильные решения, можно обеспечить безопасность транзакций, защиту от хищений, сохранность дорогостоящего оборудования – изначально ликвидировать проблемные зоны, ставящие процветание бизнеса под угрозу.

© CTI, 2020

© Издание 12NEWS (ИП Маринин А.Л.), 2020